发布日期:2014-09-17

发布日期:2014-09-17

阅读次数:524

阅读次数:524

来源:车云网

来源:车云网 上月8号,在美国拉斯维加斯召开的黑帽安全大会上,“职业”黑客Valasek和Miller公布了一份长达92页的报告,对目前市场主流车型应对汽车“黑客”的健壮性进行了简要的评估。这份调研结果可谓目前针对汽车网络部件能否承受黑客攻击的评级手册,同时里面还包含了对各款车型整体安全性的测评。

上周二,NHTSA的负责人David Friedman发表讲话要求车企应通力协作以阻止网络安全攻击的发生。在Valasek和Miller的报告中,针对21款独立车型应对网络攻击的不同表现,两位职业黑客给出的结果非常有意思,而其中那些被贴上“最容易被黑”和“最不容易被黑”标签的车型在报告一发布就引起了各大媒体头条的追捧。其实现在想来,之所以这份报告引起强烈反响的原因,在于为了应对消费者对车载娱乐以及高级安全功能的需求,车企似乎有些“饥不择食”,大量添置软件和计算机零部件。而这些所谓的“智驾”功能反而留下了相当多的安全隐患。

“滥”用ECU

Valasek目前是IOActive(一家计算机安全公司)汽车安全研究项目的负责人,而Miller之前曾供职于NSA(美国国家安全局)的电脑安全部门,现在为Twitter工作。不过和去年研究不同的是,这次他俩并没有亲自上手“黑”车。而这份报告的撰写大部分是通过以机修师的身份在车企门户网站注册账户,下载目标车型的技术手册,根据文本信息分析车机网络系统并绘制图表。

2014款Jeep切诺基不幸被挂上了“最容易被黑”的车型,而对克莱斯勒和其他汽车主机厂来讲,面临挑战的根本问题在于ECU的大量使用。这些数量众多的电控单元控制着从安全带张力器到安全气囊、刹车等涉及到行车安全的诸多功能,现在已经呈爆炸态势增长。例如,2014款路虎揽胜相比10版,ECU数量已经从41个增长到了98个,同时丰田普锐斯从2006年开始,ECU数量逐年增至现在的40枚。

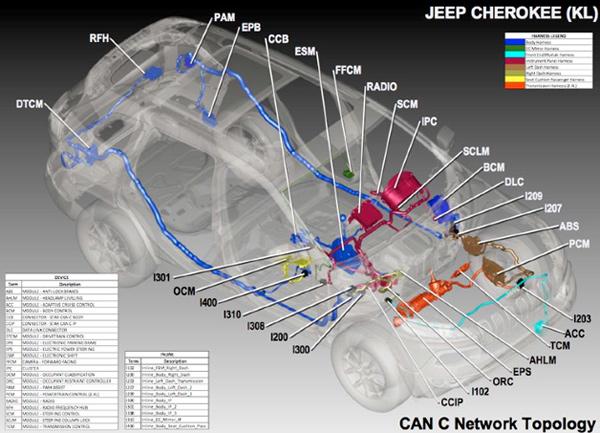

Jeep 切诺基总线C网络拓扑结构

每一个ECU都类似一枚车机内的微型电脑,除了可执行特定的任务之外同时也有着形式各异的弱点。因此,车上搭载的ECU数量越多,车子可能遭遇的风险越大。而整个车机系统是否健壮,关键在于这最脆弱的一环。

来自华盛顿大学和加州大学圣地亚哥分校的研究人员最先成功发现这些漏洞。早在2010年一项颇具意义的报告中,他们指出通过锁定那些会自发搜索外部信号的ECU部件得知,黑客完全可以利用直接连接或者无线的方式黑掉一辆汽车。不过每种针对汽车的网络攻击都不尽相同,从捣蛋式的偷听电话到注入恶意代码控制刹车、油门杆和方向盘等等,五花八门应有尽有。

最简单的“黑”车可能只需要针对相应的ECU通过发送无线信号远程控制汽车即可;但如果更进一步,将恶意代码注入到车机内部网络以影响那些负责安全功能的ECU的正常工作,后果将不堪设想。因为目前主流车型使用的ECU可以起到主动控制部分功能的作用。而那些辅助安全功能之所以容易成为黑客的后门,是因为它们设计之初就是通过接受内部网络信息来进行正常工作的。

为黑客准备的新后门:网络浏览器

除此之外,Valasek和Miller认为控制车载娱乐系统的联网单元可能会成为汽车网络安全最大的威胁,尽管它们和车机ECU并不共处于同一网络。Valasek在接受Autoblog的记者采访时表示,一旦汽车连接上蜂窝数据,那么车机所接触的范围势必会扩大,而车联网设计之初目的就是为了能够和周围一切可联网的基础设施进行数据交换,显而易见黑客可不会放弃这么一块肥肉,这和蓝牙可不一样。

随着车联网技术的不断发展,汽车面临的威胁也与日俱增。远程信息处理单元控制着很多像触摸屏、广播以及GPS等能够和驾驶员进行交互的系统。甚至有些情况下,主机厂还会额外安装网络浏览器,以吸引消费者购买。殊不知,黑客们早就盯上了网络浏览器,而这项技术对车企来说还相对较陌生。

Valasek遗憾地告诉记者,他们曾经尝试过开发一款较安全的网络浏览器,但最终失败了。所以那些妄图把web浏览器塞进车机系统的汽车厂商们:为了安全,咱还是省省吧。